-

El hacker habría vulnerado el código de los contratos inteligentes de Balancer.

-

El precio del token nativo de Balancer, BAL, se desplomó tras el ataque.

El 3 de noviembre de 2025, Balancer, un exchange descentralizado (DEX) basado en Ethereum, sufrió un exploit que resultó en el drenaje de fondos por un valor estimado de 116 millones de dólares en activos digitales.

Este incidente es uno de los hacks más grandes en plataformas de finanzas descentralizadas (DeFi) para este año y el peor en la historia de Balancer. El ataque habría afectado parte de la liquidez depositado en el exchange.

Desde la cuenta de X, el equipo del DEX confirmó el ataque:

Estamos al tanto de un posible exploit que impacta pools de Balancer V2. Nuestros equipos de ingeniería y seguridad están investigando con alta prioridad. Compartiremos actualizaciones verificadas y próximos pasos tan pronto tengamos más información.

Equipo de Balancer.

En estos DEX, los «pools» son contratos inteligentes que agrupan fondos de los usuarios para facilitar el intercambio de tokens sin intermediarios.

Que un exploit haya afectado a estos pools significa que un actor malicioso habría encontrado una vulnerabilidad en el código de los contratos, permitiéndole alterar su funcionamiento normal y retirar activos.

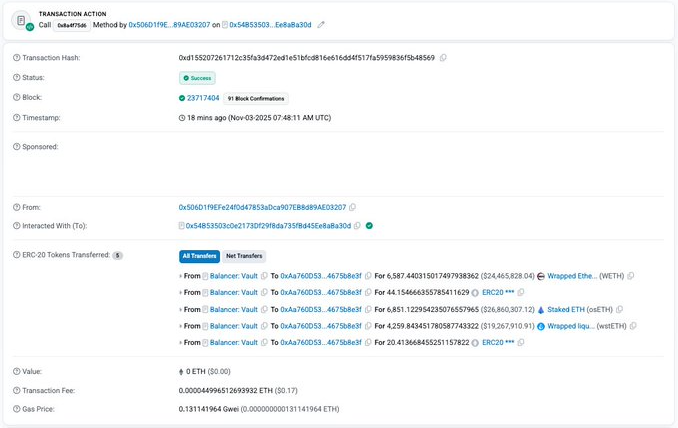

De acuerdo con datos de la firma de seguridad PeckShield, los fondos drenados incluyen versiones envueltas de ether, entre otros:

- 6.587 WETH (24,4 millones de dólares).

- 6.851 osETH (casi 27 millones de dólares).

- 4.260 wstETH (19,3 millones de dólares).

- Stablecoins y más de 60.000 tokens del estándar ERC-20.

Al tiempo de este artículo, Nansen, una plataforma de investigación on-chain, y Ted Pillows, un trader de criptomonedas, situaron la cifra total del hackeo en 116 millones de dólares.

Por otro lado, como lo informó CriptoNoticias, el precio de token nativo del DEX, BAL, se desplomó tras el hack a Balancer.

¿Cómo se ejecutó el ataque a Balancer, el DEX basado en Ethereum?

Conforme con el análisis de investigadores on-chain, el ataque se dirigió a las vaults (bóvedas) y a los pools de liquidez de la versión 2 (V2) de Balancer.

En ese protocolo, las vaults son contratos inteligentes que almacenan los fondos de todos los pools y coordinan las operaciones de intercambio entre ellos.

Durante la creación o inicialización de un pool, estos contratos ejecutan una serie de «llamadas» que sirven para comunicar órdenes (por ejemplo, registrar un nuevo activo o fijar los parámetros de liquidez) entre distintos componentes del sistema.

El atacante habría desplegado un contrato malicioso que interceptó y manipuló esas llamadas durante el proceso de configuración, consiguiendo alterar el comportamiento esperado del vault.

El fallo habría estado en cómo el protocolo manejaba los permisos de interacción entre contratos y las funciones automáticas conocidas como «callbacks» (devolver llamada), que permiten a un contrato responder o ejecutar tareas cuando otro lo invoca.

Al aprovechar una debilidad en este mecanismo, el atacante pudo hacer que su contrato ejecutara operaciones no autorizadas, como intercambios o transferencias de tokens, sin la validación adecuada.

Esto le permitió mover fondos entre pools de forma encadenada y rápida, drenando parte de los activos almacenados antes de que el sistema o los validadores pudieran reaccionar.