El riesgo de la computación cuántica sobre Bitcoin es mucho más limitado de lo que se suele creer, conforme a un informe publicado el 6 de febrero por la firma de análisis CoinShares.

Aunque teóricamente el algoritmo cuántico de Shor podría comprometer claves privadas, solo apenas 10.200 bitcoins (BTC), alrededor de un 0,05% del suministro total, serían vulnerables y con potencial de alterar el mercado, según lo publicado por CoinShares. Esta perspectiva descarta por ahora un escenario de amenaza sistémica inmediata para la red.

La vulnerabilidad se reduce principalmente a las direcciones antiguas de tipo P2PK (Pay-to-Public-Key), donde la clave pública está expuesta de forma permanente. Si bien, según CoinShares, hay unos 1,6 millones de bitcoins en este formato, la mayoría están repartidos en miles de pequeñas cuentas cuyo hackeo requeriría siglos de cómputo. Incluso bajo condiciones cuánticas extremadamente optimistas.

En contraste, las direcciones modernas (P2PKH o P2SH) ocultan la clave pública tras un hash, revelándola solo al momento de realizar un gasto. Esto, explica el equipo de CoinShares, reduce la oportunidad de ataque a una ventana de apenas 10 minutos (el tiempo promedio entre bloques), obligando a un hipotético atacante a descifrar la clave antes de que la transacción sea confirmada por los mineros.

El documento de CoinShares señala que lograr tal capacidad de procesamiento en cuestión de minutos será técnicamente inviable durante décadas.

Discrepancias en la comunidad bitcoiner

Desde CoinShares afirman que las estimaciones que hablan de más de 25% del suministro «en riesgo» suelen incluir exposiciones temporales y mitigables mediante buenas prácticas, como evitar la reutilización de direcciones.

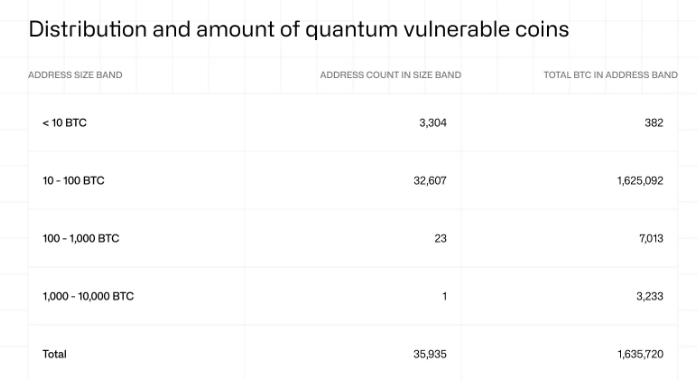

El siguiente gráfico de la firma muestra que existen 1.635.720 BTC vulnerables, distribuidos en 35.935 direcciones. La gran mayoría de estas monedas (1.625.092 BTC) se encuentran concentradas en el rango de 10 a 100 BTC.

Esa lectura contrasta rotundamente con la postura de Project Eleven, una empresa especializada en computación cuántica.

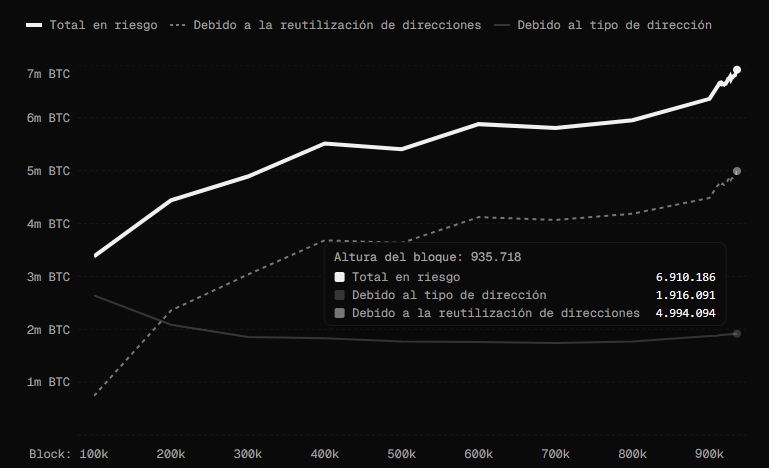

Según su estudio, cerca del 33% de todos los bitcoins en circulación serían vulnerables (7 millones de monedas) hoy, principalmente por la reutilización de direcciones con claves públicas ya expuestas. Una práctica frecuente en exchanges y plataformas centralizadas, tal como reportó CriptoNoticias.

De hecho, Project Eleven fijó posición sobre el informe de CoinShares calificándolo como una afirmación «incorrecta y peligrosa».

A esa crítica se sumó el reconocido desarrollador bitcoiner, Jameson Lopp, quien señaló que el análisis omite direcciones de almacenamiento en frío con claves públicas expuestas y advirtió que solo las diez direcciones más ricas concentran más de 800.000 BTC potencialmente en riesgo.

También fue crítico Yuvi Lightman, fundador de una empresa del sector cuántico, quien cuestionó las conclusiones del informe.

En consecuencia, mientras CoinShares sostiene que quebrar Bitcoin requeriría 13 millones de cúbits físicos, Lightman afirmó que «solo se necesitan unos pocos miles de cúbits lógicos para romper las claves de Bitcoin». Una afirmación que contradice directamente el orden de magnitud planteado por la firma de análisis.

Aunque Lightman no detalla a qué cantidad de cúbits físicos equivaldrían esos «pocos miles de cúbits lógicos», su planteo cuestiona de raíz los supuestos técnicos y temporales utilizados por CoinShares.

¿Qué tan lejos está la amenaza cuántica, según CoinShares?

Bitcoin fundamenta su seguridad en firmas de curva elíptica y funciones hash SHA-256. Según el informe de CoinShares, la amenaza cuántica no es sistémica, ya que no puede alterar el límite de 21 millones de monedas ni eludir la prueba de trabajo. El riesgo se limita a vectores específicos que, por ahora, no comprometen la integridad estructural ni la economía del protocolo.

La viabilidad de un ataque es remota, pues romper algoritmos de curva elíptica (ECDSA y Schnorr) exige, según la firma, una capacidad hasta 100.000 veces superior a la de los sistemas actuales.

El reporte de CoinShares sitúa la aparición de ordenadores cuánticos relevantes a partir de la década de «2030 o más adelante», subrayando que ataques al mempool requerirían descifrar claves en menos de diez minutos, un hito técnico que consideran inviable por décadas.

El análisis desaconseja intervenciones drásticas como bifurcaciones duras (hard forks) para quemar monedas vulnerables, pues pondrían en riesgo la neutralidad y los derechos de propiedad de la red. Para CoinShares, actuar prematuramente con criptografía no probada podría ser más peligroso que la propia amenaza cuántica, introduciendo errores críticos y dañando la inmutabilidad que define a Bitcoin.

La solución más adecuada es una evolución defensiva gradual, similar a la adopción de firmas Schnorr. Se propone una futura bifurcación suave que incorpore firmas post-cuánticas de manera opcional, permitiendo que los usuarios migren sus fondos voluntariamente a nuevas direcciones. Este camino, apoyado por expertos como Adam Back, garantiza la seguridad futura sin comprometer los principios fundamentales del protocolo.