-

La compañía creadora de ESP32 reconoce que no están diseñados para dispositivos de alta seguridad.

-

Otras hardware wallets conectadas al monedero Electrum también serían vulnerables.

El 16 de abril, desde la cuenta oficial de X de Blockstream, una empresa dedicada al desarrollo de infraestructura de Bitcoin (BTC) y criptomonedas, reafirmó que una vulnerabilidad descubierta en marzo pasado que afectaba a hardware wallets, no alcanza a los dispositivos creados por esa compañía, los monederos Jade.

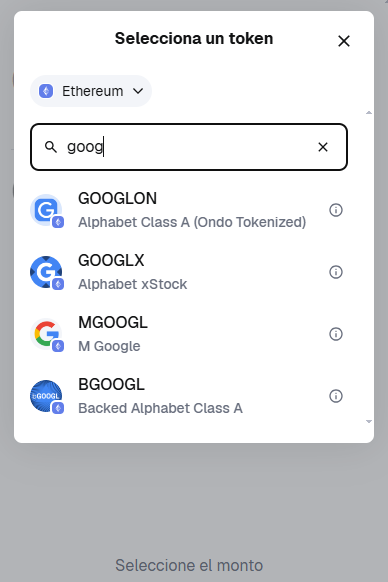

La reiteración por parte de Blockstream ocurrió debido a que, según el equipo detrás de esa empresa, el «tema ha vuelto a resurgir». La vulnerabilidad en cuestión fue detectada en el microcontrolador ESP32, fabricado por la empresa Espressif Systems, utilizado en algunas hardware wallets para almacenar criptoactivos, entre ellas Jade. A nivel de esos chips hallaron un fallo de seguridad que podría comprometer los fondos de los usuarios. De acuerdo con la empresa creadora de Jade, esta vulnerabilidad no afecta a su wallet porque esta trabaja con un enfoque en capas para la entropía.

[Jade] extrae aleatoriedad de múltiples fuentes: Entrada del usuario Contadores de CPU Sensores de temperatura Imágenes de la cámara Estado de la batería Aplicación complementaria Hardware criptográfico RNG.

Blockstream, creadora de la wallet Jade de Bitcoin.

Por su parte, otras hardware wallets que pueden ser conectados al monedero Electrum también podrían estar en riesgo. Las wallets que utilizan el ESP32 para habilitar funciones como la conectividad Bluetooth o Wi-Fi, lo que permite configurar y operar con esas wallets desde dispositivos móviles, las coloca en el centro de las preocupaciones derivadas de la vulnerabilidad.

Marcas como Trezor y Ledger, que emplean chips de Elemento Seguro (SE), quedan fuera del alcance de esta amenaza, ya que no contienen el microcontrolador ESP32.

¿En dónde reside esta vulnerabilidad?

El microcontrolador ESP32 es un componente de bajo costo y alta versatilidad, conocido por su capacidad de conectarse a través de Bluetooth y Wi-Fi. Su popularidad en proyectos de código abierto lo ha llevado a ser adoptado por algunas hardware wallets, que son dispositivos físicos diseñados para almacenar las claves privadas de manera offline, protegiéndolas contra ataques digitales.

Sin embargo, un informe publicado por investigadores de Crypto Deep Tech, titulado ‘Bitcoin Bluetooth Attacks’ (Ataques a Bitcoin via Bluetooth), reveló una vulnerabilidad crítica en la seguridad del ESP32 que pone en riesgo a wallets de bitcoin y otros criptoactivos que empleen esos microcontroladores.

Según esa fuente, el fallo reside en el generador de números aleatorios (PRNG, por sus siglas en inglés) del ESP32, que presenta una entropía insuficiente. La entropía, en el contexto de la criptografía, mide el grado de aleatoriedad de un sistema. Un generador de números aleatorios con entropía insuficiente genera ese tipo de secuencias predecibles, lo que facilitaría a un atacante deducir las claves privadas, que son números aleatorios grandes utilizados, por ejemplo, en el algoritmo ECDSA de Bitcoin para firmar transacciones.

Como explica el informe: «La baja entropía del PRNG en el ESP32 permite a los atacantes predecir las claves privadas generadas, comprometiendo la seguridad de los fondos almacenados en las hardware wallets que dependen de este chip».

Además, el informe destaca que la conectividad Bluetooth del ESP32 amplifica el riesgo. Un atacante podría explotar esta interfaz para realizar ataques remotos, accediendo al dispositivo sin necesidad de contacto físico. Esta vulnerabilidad se manifiesta a través de dos puntos débiles principales en el ESP32: el generador de números aleatorios y la interfaz Bluetooth.

Por ejemplo, de acuerdo con Crypto Deep Tech, vulnerabilidades previas en el protocolo Bluetooth del ESP32, como las asociadas al conjunto de fallos conocido como BrakTooth (hallado en 2021), han demostrado que es posible ejecutar código arbitrario o comprometer la memoria del dispositivo.

En el caso de una hardware wallet, esto podría traducirse en la capacidad de firmar transacciones no autorizadas, vaciando los fondos del usuario.

¿El fallo en Bluetooth implica robos solo a corta distancia?

Bluetooth Low Energy (BLE), utilizado por el ESP32, tiene un alcance estándar de 10 a 100 metros en condiciones ideales, dependiendo de factores como la potencia de la señal, obstáculos físicos (paredes, muebles) y el entorno (interferencias electromagnéticas).

En escenarios reales, como un lugar público (cafetería, aeropuerto), un atacante necesitaría estar dentro de este rango para interactuar con la hardware wallet.

Sin embargo, los atacantes pueden usar antenas direccionales o amplificadores de señal Bluetooth para extender el alcance del ataque más allá de los 100 metros. En experimentos documentados, como los relacionados con vulnerabilidades Bluetooth previas (por ejemplo, BrakTooth), se ha demostrado que el alcance puede ampliarse a varios cientos de metros o incluso kilómetros con hardware avanzado, como adaptadores Bluetooth de largo alcance o drones equipados con transceptores.

Esto significa que un atacante no necesariamente estaría ‘a corta distancia’ en el sentido cotidiano (por ejemplo, a pocos metros). Podría operar desde un vehículo estacionado, un edificio cercano o incluso un dispositivo móvil camuflado en un espacio público.

En adición, el defecto hallado en los ESP32 no se limita exclusivamente a la explotación inmediata vía Bluetooth. Un atacante podría usar Bluetooth como vector inicial para comprometer la hardware wallet y luego establecer un canal persistente de ataque.

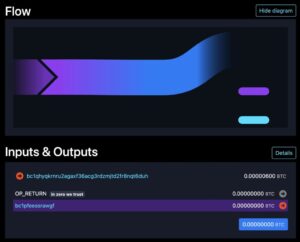

Un atacante dentro del rango Bluetooth podría cargar un firmware comprometido en el ESP32. Este firmware podría programarse para enviar claves privadas o semillas de recuperación a un servidor remoto a través de Wi-Fi (si está habilitado) o incluso cuando la wallet se conecte a otro dispositivo más tarde. En este caso, el robo de fondos podría ocurrir mucho después del ataque inicial, sin requerir proximidad continua.

La respuesta de Espressif Systems

Espressif Systems, la empresa detrás del ESP32, publicó un comunicado en marzo en el que aborda las preocupaciones sobre la seguridad de su microcontrolador. La compañía reconoce que el ESP32 no fue diseñado específicamente para aplicaciones de alta seguridad, como las requeridas por hardware wallets de criptomonedas. Sin embargo, defiende que el chip puede ser seguro si se implementan medidas adicionales por parte de los fabricantes de dispositivos.

En su comunicado, Espressif explica que «El ESP32 es un microcontrolador de propósito general, ampliamente utilizado en aplicaciones Internet de las Cosas (IoT). Para entornos de alta seguridad, recomendamos a los desarrolladores incorporar fuentes externas de entropía y elementos seguros dedicados, además de seguir las mejores prácticas de diseño de hardware y software».

La empresa también señala que está trabajando en actualizaciones de firmware para mitigar las vulnerabilidades identificadas, incluyendo mejoras en el generador de números aleatorios y en la seguridad de la interfaz Bluetooth. No obstante, Espressif subraya que la responsabilidad última recae en los fabricantes de hardware wallets, quienes deben implementar estas actualizaciones y diseñar sus dispositivos con capas adicionales de protección.

Hardware wallets en la mira: Jade, Electrum y las excepciones

A pesar de la vulnerabilidad reportada, Blockstream ha afirmado que su wallet no es vulnerable a los ataques descritos. Desde la cuenta oficial de X de la empresa, se publicó un mensaje el 16 de abril de 2025, en el que se asegura que la Jade está protegida debido a configuraciones específicas en su hardware.

Según Blockstream, la interfaz de depuración vulnerable en el ESP32 no está activa en la Jade v1, incluso en compilaciones de código abierto, y está completamente ausente en la versión Jade Plus.

Por otro lado, los monederos basados en Electrum, un software de código abierto para gestionar y almacenar BTC, también podrían estar afectados si se ejecutan en dispositivos que incorporan el ESP32. Electrum es conocido por su flexibilidad, lo que permite a los usuarios integrarlo con hardware personalizado. En proyectos de hardware wallets DIY (hazlo tú mismo) que utilizan el ESP32, la vulnerabilidad del chip podría comprometer la seguridad de las claves privadas generadas.

Algunas de las hardware wallets que utilizan microcontroladores ESP32 y se conectan a Electrum incluyen a Bowser y wallets DIY basadas en LNbits.

En contrapartida, marcas líderes como Trezor y Ledger no se ven afectadas por este fallo, ya que no dependen del ESP32. Estas hardware wallets emplean chips de Elemento Seguro (SE), microcontroladores diseñados específicamente para aplicaciones criptográficas, que ofrecen un entorno aislado para la generación y almacenamiento de claves privadas, con generadores de números aleatorios certificados y resistencia a ataques físicos y remotos.

No obstante, el Elemento Seguro no las exime de otras problemáticas. Como lo reportó recientemente CriptoNoticias, una investigación reveló que el modelo Trezor Safe 3, en caso de ser robado físicamente o manipulado por una persona, podría modificar su software, introduciendo código malicioso.